Sommaire

À l'ère du numérique, les objets connectés se sont immiscés dans notre quotidien, promettant de faciliter notre vie à travers leurs nombreuses applications. Toutefois, cette innovation est accompagnée de risques non négligeables pour la sécurité des données personnelles. La prolifération de ces dispositifs soulève des questions préoccupantes quant à leur vulnérabilité face aux cyberattaques. Cet article se propose d'explorer les enjeux de la sécurité des objets connectés et les solutions envisageables pour renforcer la protection des données des utilisateurs. Plongeons ensemble dans l'univers complexe de la cybersécurité des dispositifs connectés pour comprendre comment sécuriser notre vie numérique.

Les enjeux de la sécurité des objets connectés

Avec l'essor des objets connectés, de nouveaux défis en matière de cybersécurité apparaissent. Ces appareils, intégrés dans notre quotidien, collectent et traitent une quantité considérable de données personnelles, rendant la vulnérabilité une préoccupation majeure. En effet, chaque appareil connecté représente une potentielle porte d'entrée pour des cyberattaques, exposant les utilisateurs à des risques significatifs d'atteinte à la vie privée. Face à ces menaces, la protection des données devient un enjeu capital. Un expert en sécurité informatique sera à même de décrypter les faiblesses techniques et de proposer des solutions pour renforcer la sécurité de ces dispositifs. Il est indispensable de comprendre que sans une approche proactive et des mesures de protection adéquates, la confidentialité et l'intégrité des informations personnelles sont en jeu.

Identification des risques spécifiques

Une analyse de risque appliquée aux objets connectés révèle une diversité de menaces susceptibles de compromettre la sécurité des données. Parmi celles-ci, les malwares constituent une menace omniprésente, capable d'infecter les systèmes et de siphonner des informations confidentielles. Le piratage, acte de malveillance par excellence, exploite les vulnérabilités pour accéder à des données ou prendre le contrôle des appareils. La négligence dans la mise à jour des dispositifs entraîne souvent une exposition prolongée à des failles de sécurité connues, qui pourraient autrement être corrigées. L'interconnexion croissante des objets connectés offre un terrain fertile pour la propagation d'incidents de sécurité, transformant un point faible isolé en une brèche affectant tout un réseau. Enfin, l'utilisation de mots de passe faibles ou réutilisés augmente significativement le risque d'accès non autorisé. Face à ces enjeux, la sensibilisation et l'adoption de mesures de sécurité rigoureuses sont indispensables pour protéger les systèmes et les données personnelles.

Importance de la sensibilisation et de l'éducation

La sensibilisation à la sécurité des objets connectés est un pilier dans la lutte contre les menaces informatiques. En effet, comprendre le rôle actif que l'on peut jouer dans la protection des données personnelles est indispensable. L'éducation du public sur les bonnes pratiques en matière de sécurité numérique constitue une démarche préventive efficace. Il s'agit notamment d'inculquer des réflexes tels que le changement régulier de mots de passe et la vigilance face aux requêtes non sollicitées pouvant cacher des tentatives de phishing. Par ailleurs, insister sur l'importance des mises à jour logicielles est fondamental, car celles-ci corrigent souvent des failles de sécurité qui pourraient être exploitées par des individus malveillants. Adopter une bonne hygiène numérique est ainsi un rempart contre de nombreuses attaques et contribue à la sauvegarde de notre vie privée à l'ère du tout connecté.

Solutions technologiques pour la protection des données

Dans un contexte où la cybersécurité est devenue un enjeu majeur, les solutions technologiques se multiplient pour garantir la protection des données au sein des objets connectés. Le chiffrement des données s'impose comme une méthode de référence, transformant les informations en un code indéchiffrable sans clé spécifique, réduisant ainsi le risque de vol ou d'altération. Par ailleurs, l'authentification forte requiert plusieurs facteurs de vérification, offrant une couche supplémentaire de sécurité contre les accès non autorisés.

Les réseaux sécurisés jouent également un rôle primordial dans la sauvegarde des données. Des protocoles de communication robustes sont établis pour prévenir les intrusions et garantir l'intégrité des données transmises. En outre, la conception orientée sécurité devient un principe de développement essentiel, intégrant la sécurité dès la phase de conception des objets connectés et non comme un ajout postérieur. Enfin, les mécanismes de contrôle d'accès permettent de définir qui peut accéder à quoi, et dans quelles conditions, pour une gestion des droits d'accès méticuleuse et adaptée.

Ces mesures, lorsqu'elles sont appliquées par des professionnels du domaine de la cybersécurité, comme les ingénieurs spécialisés, constituent un rempart efficace contre les menaces potentielles pesant sur les objets connectés et les données personnelles qu'ils traitent. Le chiffrement reste la pierre angulaire de ces stratégies de sécurisation, assurant une confidentialité pérenne des données dans le paysage numérique en constante évolution.

Réglementation et cadre légal

Face à la prolifération des objets connectés et à la vulnérabilité potentielle de leurs données, l'établissement d'un cadre légal solide est primordial. En Europe, le RGPD a marqué un tournant décisif dans la protection des données, imposant aux entreprises des normes strictes en matière de collecte et de traitement des informations personnelles. La conformité à ces réglementations est désormais un enjeu majeur pour les fabricants et les utilisateurs d'objets connectés. Le rôle des organismes de régulation est également central dans la mise en application des lois, veillant à ce que les pratiques commerciales soient en adéquation avec les exigences légales. Ces mesures visent à prévenir les abus et à renforcer la confiance des utilisateurs, assurant ainsi une meilleure protection des données face aux risques incessants d'intrusions et de cyberattaques.

Similaire

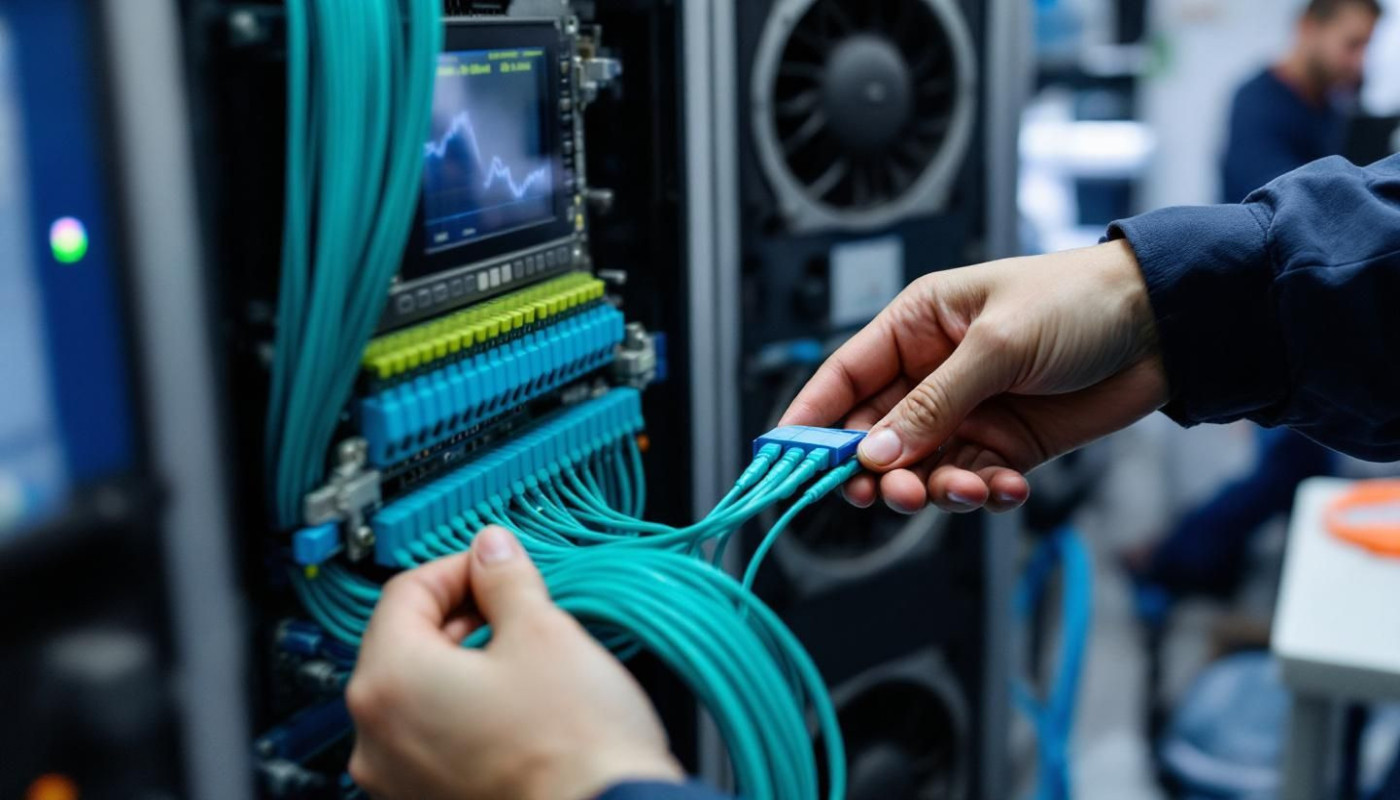

Comment évaluer les coûts avant de réparer votre fibre optique ?

Comment optimiser l'engagement client avec des emails personnalisés ?

Stratégies innovantes pour pallier la pénurie d'informaticiens

Comment les innovations en IA influencent-elles le marketing numérique ?

Optimiser l'engagement client grâce à développer un chatbot sur mesure

Comment l'achat de cartes Google par allopass simplifie votre accès au divertissement numérique

Exploration des tendances actuelles en développement d’applications mobiles et web

Exploration des avantages de l'IA dans la création de contenu visuel unique

Optimisation pour les moteurs de recherche en 2023 stratégies avancées pour booster votre visibilité en ligne

Réalité virtuelle en éducation immersion et interactivité au service de l’apprentissage

Comment les innovations en IA peuvent transformer votre quotidien

Comment un chatbot gratuit peut transformer votre service client

Guide pour débutants sur la création de sondages interactifs dans les messageries

Les avantages des assistants virtuels en ligne pour l'assistance rapide

Comment choisir un hébergement web haute performance et véloce

Comment les chatbots transforment le secteur du e-commerce avec les paiements intégrés

Explorer l'accessibilité des établissements informatiques à Paris

Optimisation de votre site pour le référencement local

Maximiser l'impact professionnel grâce à une certification en visualisation de données

Guide pratique pour intégrer un chatbot gratuit sur votre site web

Guide complet pour automatiser les interactions sur Instagram avec un chatbot

Évaluation comparative des performances des assistants conversationnels modernes

Comment économiser en comparant les prix des technologies dernier cri

Évaluation des dix meilleures solutions alternatives aux modèles de conversation automatique en 2024

Exploration des avantages de l'IA conversationnelle pour les entreprises : Comment optimiser la communication client

La technologie blockchain et son application dans la téléphonie mobile